Почему обход вайт-листа невозможен на пользовательском уровне.

Технический анализ ограничений мобильных сетей в режимах повышенной фильтрации

Почему обход IP/ASN-whitelist блокировок невозможен на пользовательском уровне

Технический анализ ограничений мобильных сетей в режимах повышенной фильтрации

Мини-оглавление

- Аннотация

- 1. Введение

- 2. Термины и определения

- 3. Архитектура мобильной сети и точки фильтрации

- 4. Классификация блокировок

- 5. Почему методы обхода DPI не работают против whitelist

- 6. Формальная модель отказа соединения

- 7. Эмпирические признаки whitelist-режима

- 8. Обсуждение и ограничения исследования

- 9. Заключение

Аннотация

В работе анализируется класс сетевых ограничений, основанных на IP/ASN-whitelist фильтрации, применяемых на уровне маршрутизации и ранней транспортной фильтрации в мобильных сетях. Показано, что при таких ограничениях любой пользовательский туннель (VPN, прокси, TLS-маскировка) становится нефункциональным, поскольку соединение блокируется до начала криптографических и прикладных протоколов. Делается вывод о принципиальной необходимости сетевого допуска для установления соединения и, как следствие, невозможности обхода без изменения самой среды доступа.

1. Введение

Традиционные методы обхода сетевых ограничений (DPI-desync, TLS-маскировка, CDN-fronting) рассчитаны на сценарии, где фильтрация происходит после установления TCP-соединения и анализа полезной нагрузки. Однако в ряде мобильных сетей при определённых режимах вводится жёсткая разрешительная модель, при которой разрешены только заранее определённые IP-диапазоны и автономные системы (ASN). В таких условиях попытка «обмана» на уровне протоколов становится бессмысленной.

2. Термины и определения

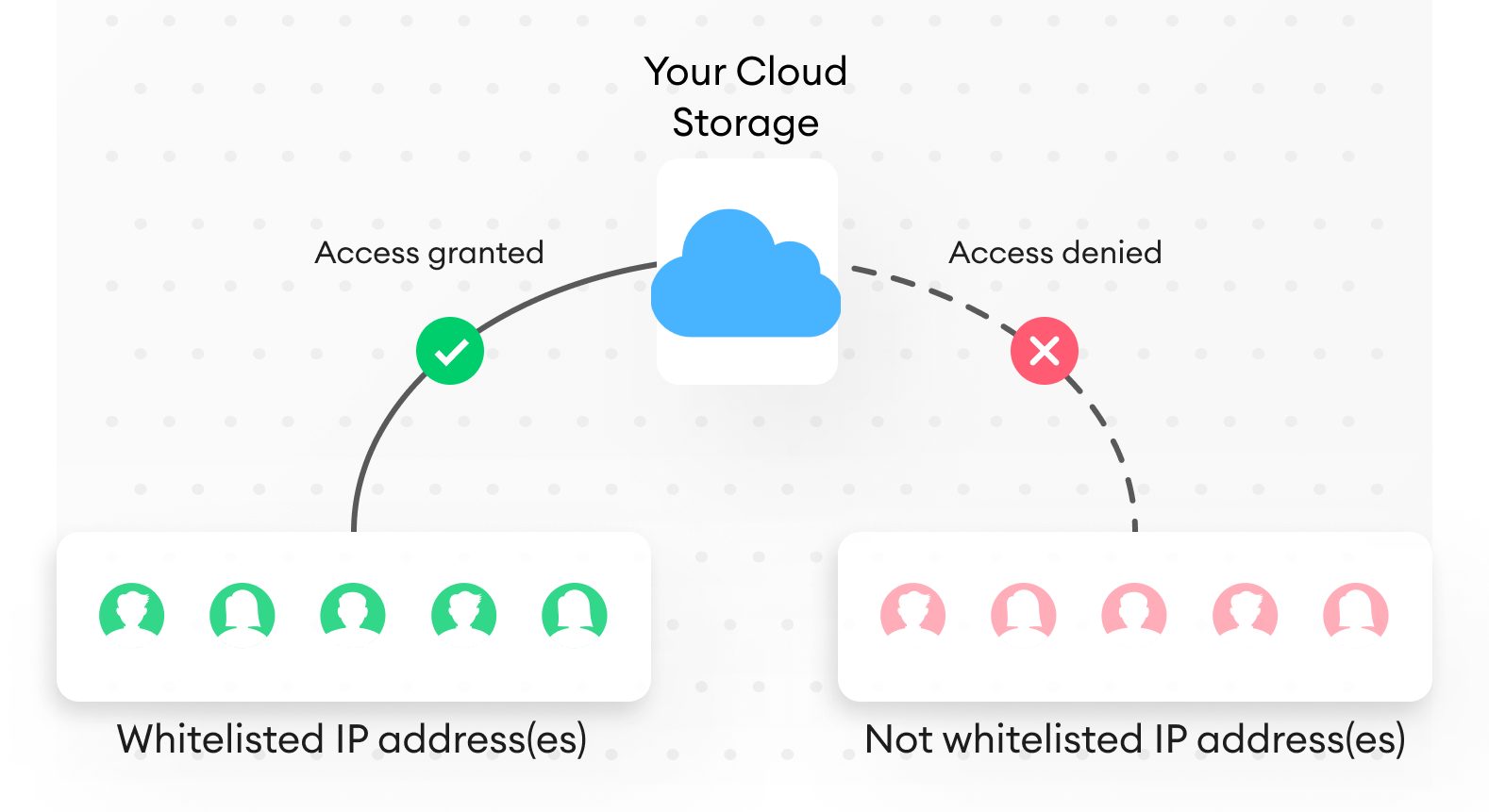

- Whitelist (белый список) — разрешительная политика доступа, при которой разрешены только заранее определённые направления трафика.

- ASN — автономная система, объединяющая IP-префиксы под единым администрированием.

- DPI — глубокая инспекция пакетов (анализ полезной нагрузки).

- L3/L4 фильтрация — фильтрация на сетевом (IP) и транспортном (TCP/UDP) уровнях.

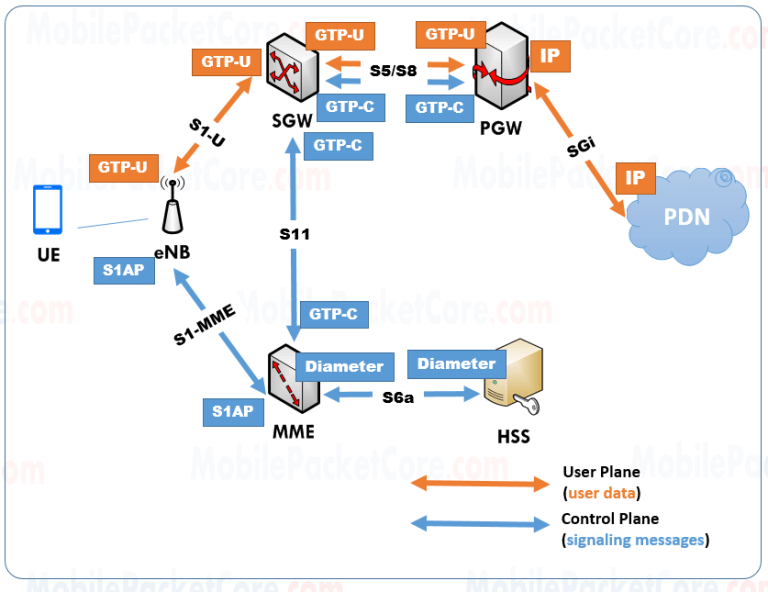

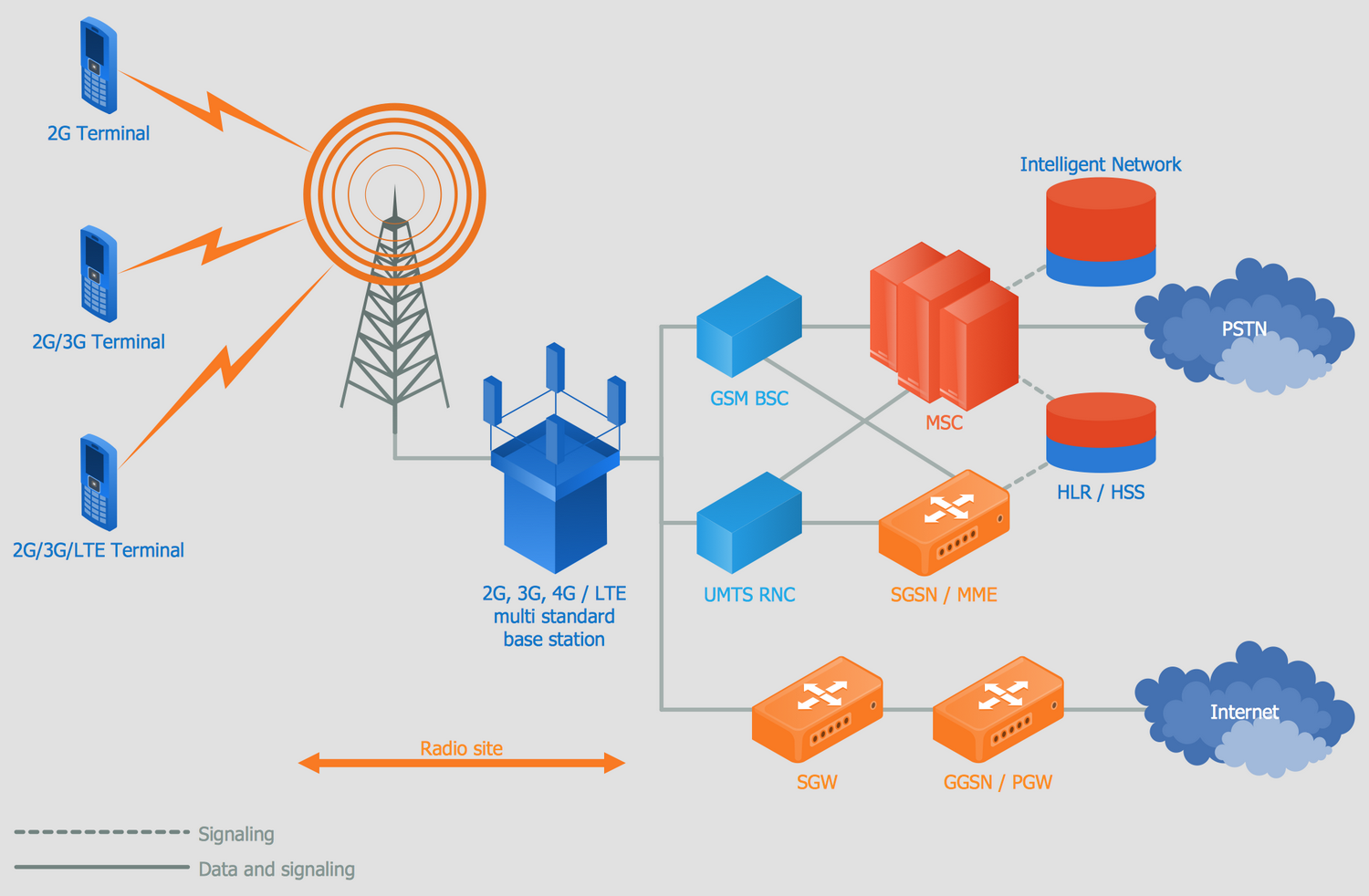

3. Архитектура мобильной сети и точки фильтрации

Мобильный трафик проходит через агрегирующие узлы оператора, где возможны разные уровни контроля. В режиме whitelist-ограничений контроль смещается к началу тракта, до DPI.

Ключевая особенность: решение о допуске принимается на основании IP/ASN, а не содержимого трафика.

4. Классификация блокировок

| Тип блокировки | Уровень | Возможность обхода |

|---|---|---|

| DNS-блок | L7 | Часто возможен |

| DPI по SNI/HTTP | L7 | Иногда возможен |

| TLS fingerprinting | L6 | Ограниченно |

| IP/ASN whitelist | L3/L4 | Невозможен |

5. Почему методы обхода DPI не работают против whitelist

Методы маскировки (изменение SNI, fragmentation, Reality/Trojan) предполагают, что:

- TCP-соединение установлено;

- DPI анализирует полезную нагрузку.

При whitelist-политике:

- TCP SYN к неразрешённому IP отбрасывается;

- TLS ClientHello не передаётся;

- никакая маскировка не достигает точки анализа.

6. Формальная модель отказа соединения

Пусть ( D ) — множество разрешённых IP/ASN, ( x ) — IP назначения. Соединение допускается только если ( x \in D ).

Если ( x \notin D ), то: [ P(\text{TLS}) = 0,\quad P(\text{DPI}) = 0 ] так как полезная нагрузка не передаётся вовсе. Следовательно, любые операции над TLS/DPI не имеют области применения.

7. Эмпирические признаки whitelist-режима

Наблюдаемые симптомы:

- открываются только заранее известные сервисы;

- любые внешние IP (включая CDN) недоступны;

- VPN-клиенты не устанавливают соединение;

- эффект проявляется волнами и может коррелировать с внешними событиями.

8. Обсуждение и ограничения исследования

Данный анализ:

- не рассматривает юридические и политические аспекты;

- не описывает способы обхода;

- фокусируется на сетевой физике и архитектуре.

Результаты применимы к сценариям, где whitelist реализован до уровня приложений и централизованно для нескольких операторов.

9. Заключение

IP/ASN-whitelist блокировки принципиально отличаются от DPI-фильтрации. Они:

- принимают решение до установления соединения;

- не оставляют пространства для протокольной маскировки;

- делают пользовательские средства обхода нефункциональными.

Следствие: при активном whitelist-режиме обход на стороне пользователя технически невозможен без изменения самой среды доступа.